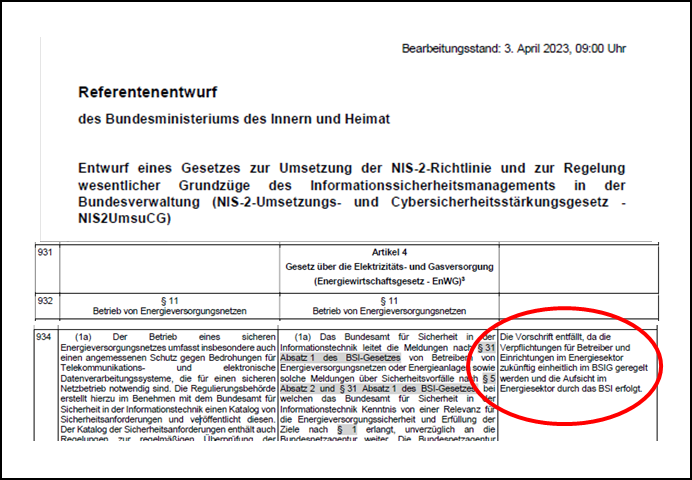

Der Gong zum letzten Akt der EnWG-Regulierung bzgl. der Informationssicherheit für Energienetz- und anlagenbetreiber ist noch nicht verhallt, da ist schon zu vernehmen, dass das Thema Informationssicherheit im Rahmen des EnWG abgesetzt wird. Dem Referentenentwurf für das „NIS-2-Umsetzung- und Cybersicherheitsstärkungsgesetz – NIS2UmsuCG“ mit Stand 3. April ist zu entnehmen, dass § 11 weitestgehend entfällt und die Vorschriften zukünftig einheitlich im BSI-Gesetz geregelt werden (siehe auch Abbildung 1).

Aber Vorsicht: es kursiert gerade mal der erste Referentenentwurf, der noch seinen Weg durch die Abstimmung in der Bundesverwaltung nehmen muss, bevor die Gesetzgebung auf Bundesebene erfolgen kann. Definitiv der falsche Zeitpunkt, um schon einen Abgesang auf die Regulierung der Informationssicherheit durch das EnWG zu starten.

Ein Blick zurück – schadet selten!

Energienetzbetreiber

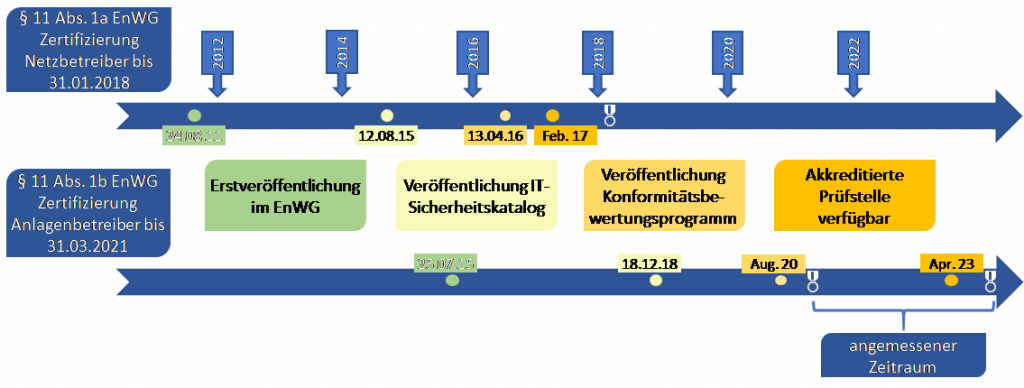

Aber mal ein Blick in den Rückspiegel (Abbildung 2) und schön der Reihe nach. Es ist tatsächlich schon fast 12 Jahre her, dass die erste Version des § 11 Abs. 1a im EnWG veröffentlicht worden ist. So richtig Fahrt für die Energienetzbetreiber hat das Ganze dann mit der Veröffentlichung des zugehörigen IT-Sicherheitskataloges aufgenommen. Bis zum 31. Januar 2018 musste eine Zertifizierung nachgewiesen werden. Das dafür notwendige Konformitätsbewertungsprogramm ist im April 2016 erschienen, akkreditierte Prüfstellen waren dann ab Februar 2017 auf dem Markt verfügbar.

Alles auf Kante genäht, aber eben machbar – zumindest für diejenigen Energienetzbetreiber, die sich rechtzeitig und mit genügend Ressourcen auf den Weg gemacht hatten.

Energieanlagenbetreiber

Im unteren Teil der Abbildung 2 ist der Handlungspfad für Energieanlagenbetreiber dargestellt. Vier Jahre später gestartet und es brauchte deutlich länger, bis jetzt endlich akkreditierte Prüfstellen verfügbar sind. Der Zeitpunkt bis wann eine erfolgreiche Zertifizierung nachgewiesen werden muss, ist längst verstrichen. In einem Schreiben der Bundesnetzagentur wurde dies Corona in die Schuhe geschoben.

Wie dem auch sei, der Fachmeldung „Weitere Akkreditierung für IT-Sicherheitskatalog nach EnWG ab sofort möglich“ der Bundesnetzagentur aus dem August 2021 ist zu entnehmen, „das Zertifizierungsverfahren selbst kann daher auch in einem „angemessenen Zeitraum“ nach dem 31. März 2021 abgeschlossen werden“. Nun wo die Zertifizierungsstellen am Start sind, müssen die Zertifizierungsverfahren wohl zeitnah begonnen werden.

Wirklich 12 Jahre – und wie viele Änderungen?

Ein langer Zeitraum, in dem auch viele Änderungen in den Vorgaben vorgenommen worden sind. Das liegt natürlich auch daran, dass Artikelgesetze verabschiedet worden sind oder Inhalte aufgenommen werden mussten, um Doppelregulierungen zu vermeiden. Es waren und sind aber auch Pleiten, Pech und Pannen, die zu Überarbeitungen des EnWG oder der Konformitätsbewertungsprogramme geführt haben. Übrigens interessant zu bemerken, dass die beiden IT-Sicherheitskataloge jeweils noch in ihrer ursprünglichen Version vorliegen.

Schmunzler, Kopfschüttler und Fragezeichen

Hier mal eine kleine Auswahl von Auffälligkeiten, die das ganze Spektrum von Schmunzlern, Kopfschüttlern und Fragezeichen bedienen. Die Liste könnte ganz bestimmt noch ergänzt werden – nur zu!

- Beide IT-Sicherheitskataloge (im EnWG als Katalog der Sicherheitsanforderungen bezeichnet) führen die klassischen drei Schutzziele (Verfügbarkeit, Integrität und Vertraulichkeit), aber 3 bzw. 4 Schadenskategorien ein.

- Interessanterweise führt dagegen § 11 Abs. 1c EnWG (Meldepflicht) aus, dass Störungen der Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit zu melden sind. Da ist wohl bei der Übernahme von § 8b Absatz 4 BSIG übersehen worden, dass das Schutzziel Authentizität im Kosmos der IT-Sicherheitskataloge gar nicht vorkommt.

- Auf den Buchstaben-Lapsus bei der Umbenennung von § 11 Abs. 1d/e zu 1e/f ist ja schon mehrfach hingewiesen worden. Aber ohne Ankündigung und großes Tamtam ist in der Überarbeitung des EnWG vom 29.07.22 der Kreis der nachweispflichtigen Energienetzbetreiber erweitert worden. Bisher lautete die Formulierung:

- „Betreiber von Energieversorgungsnetzen und Energieanlagen, die nach der Rechtsverordnung gemäß § 10 Absatz 1 des BSI-Gesetzes als Kritische Infrastruktur gelten“

Dies ist folgendermaßen geändert worden:

-

- „Betreiber von Energieversorgungsnetzen und von solchen Energieanlagen, die durch Inkrafttreten der Rechtsverordnung gemäß § 10 Absatz 1 des BSI-Gesetzes als Kritische Infrastruktur bestimmt wurden“

Der Relativsatz bezieht sich seither nicht mehr auf Energienetzbetreiber und Energieanlagenbetreiber, sondern nur noch auf Letztere. Seither mussten also alle Energienetzbetreiber die Umsetzung der Systeme zur Angriffserkennung nachweisen (durch externe Auditoren) und eben nicht mehr nur die Energienetzbetreiber, die den Schwellenwert der BSI-KRITIS-Verordnung reißen.

Vorrang und Ausführungsreihenfolge von Operatoren – jeder Programmierer kennt das. Vielleicht sollte man mal darüber nachdenken, Klammersetzung auch in normalen Fließtexten zu verwenden 🙂 .

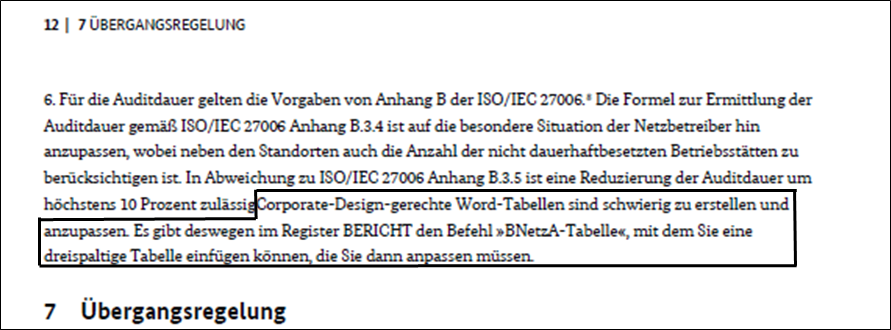

- Das hier ist eigentlich unbedeutsam, darf aber als kleiner Schmunzler nicht fehlen! Versionsangaben, Änderungs-historien oder klare Veröffentlichungsprozesse – da gibt es auf der Vorgabenseite viel Luft nach oben. Es existieren z. B. unterschiedliche Versionen der Vorgaben mit identischen Versionsnummern und demselben Veröffentlichungsdatum. So hatte sich in das Konformitätsbewertungsprogramm für § 11 Abs. 1a EnWG bei den Änderungen zu Kap. 6 (Auditumfang) in der Version vom 15. Juni 2022 ein Fauxpax eingenistet (siehe Abbildung 3).

Überraschenderweise ist das anscheinend niemanden aufgefallen (na ja, Ausnahmen gibt es 🙂 ) und so ist es in den überarbeiteten Versionen im Juli 2022 und Januar 2023 entsprechend auch so verblieben. Nach einem Hinweis ist der in Abbildung 3 markierte Satz dann doch entfernt worden, allerdings komplett geräuschlos und auch ohne Änderung des Veröffentlichungsdatums.

- 11 Abs. 1g EnWG kündigt an, dass bis zum 22. Mai 2023 ein Katalog von Sicherheitsanforderungen für das Betreiben von Energieversorgungsnetzen und Energieanlagen veröffentlicht wird, in dem die kritischen Komponenten und Funktionen im Sinne des § 2 Abs. 13 Satz 1 Nummer 3 Buchstaben a und b BSIG festgelegt sind. Stand heute ist das aber noch nicht geschehen – bzw. nicht einschlägig veröffentlicht.

Trotz aller widrigen Umstände – Informations-/Cybersicherheit ist unabdingbar!

Egal, ob es in den Bemühungen des EnWG und der Bundesnetzagentur gehakt oder Reibungsverluste gegeben hat/gibt. Ohne eine sichere Energieversorgung macht weder ein Lebens- noch ein Wirtschaftsstandort Deutschland Sinn. Von daher ist und bleibt die Regulierung der Energienetzbetreiber und der Betreiber von als kritische Infrastruktur klassifizierten Energieanlagen bzgl. der Informations-/Cybersicherheit unabdingbar.

Und es ist am Ende egal, wessen Beritt das Thema Regulierung der Energienetz- und Energieanlagenbetreiber wird – es geht primär darum, ein gutes und zugleich für die Betreiber lebbares Sicherheitsniveau zu gewährleisten, um unser aller Leben und Lebensqualität zu sichern!